Retro es una maquina de TryHackMe con Sistem Windows expone RDP por donde ingresamos con credenciales en comentarios de WordPress. Obtuvimos acceso privilegiado con informacion que encontramos en el historial de Chrome.

Room

| Titulo | Retro |

|---|---|

| Descripción | New high score! |

| Puntos | 690 |

| Dificultad | Dificil |

| Maker |

NMAP

Escaneo de puertos tcp, nmap nos muestra varios puertos abiertos.

|

|

HTTP

WFUZZ

Utilizamos wfuzz para buscar directorios en el servidor web.

|

|

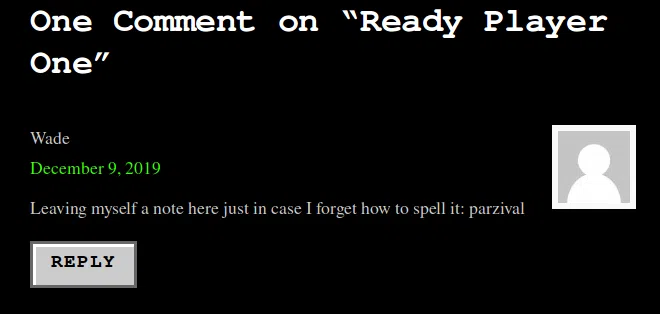

/retro

Haciendo una busqueda mas exhaustiva, vemos una potencial contraseña: "parzival". Probamos si el servidor worpress tiene el wp-config.php por defecto, en efecto hay un panel de login. Sin embargo no nos deja hacer mucho, probamos conectarnos por de RDP a través de remmina.

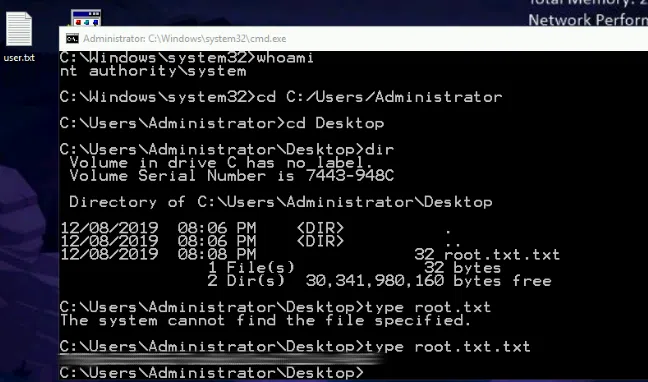

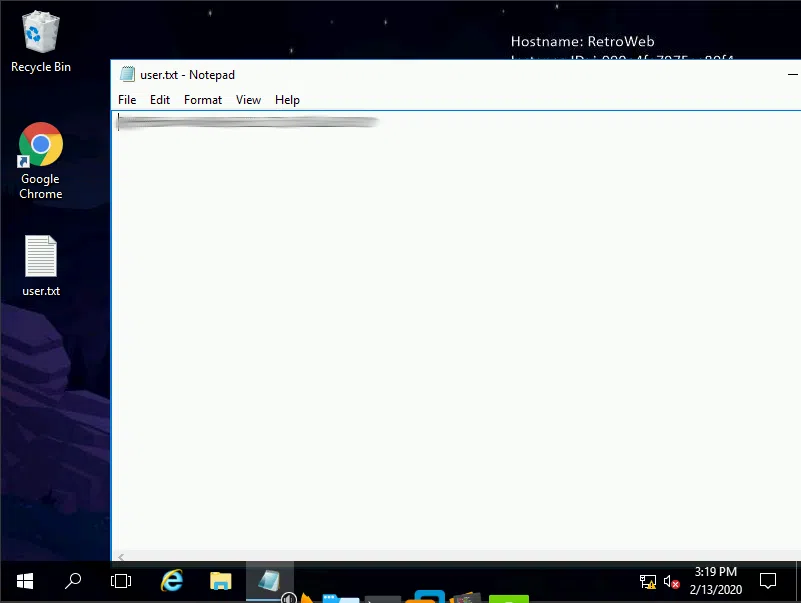

RDP - User

Consideramos que ‘parzival’ es una contraseña del usuario wade, utilizamos el servicio RDP de la maquina para utilizar esta informacion. Usamos remmina para conectarnos a la maquina vía RDP. Obtenemos nuestra flag user.txt.

PRIVILEGE ESCALATION

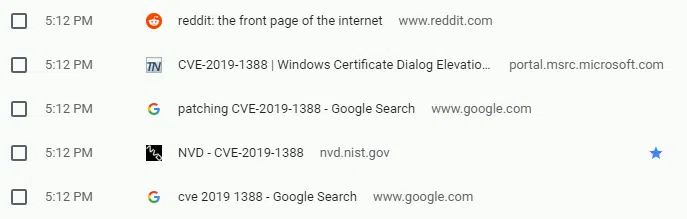

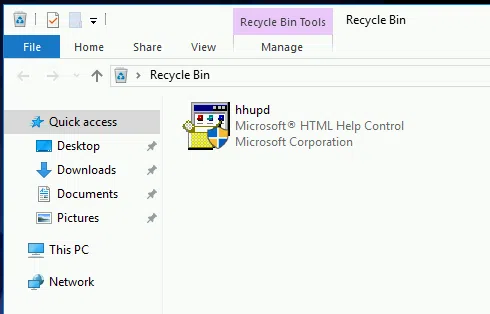

Enumeramos la maquina y vemos en el historial un CVE que el usuario estuvo buscando ademas de eso un archivo en la papelera de reciclaje. Investigamos que podria ser este archivo y encontramos que es utilizado para obtener privilegios de administracion en el CVE-2019-1388.

Seguimos los pasos que nos indican en github, en caso de que no podamos realizar los pasos podemos utilizar el siguiente exploit:

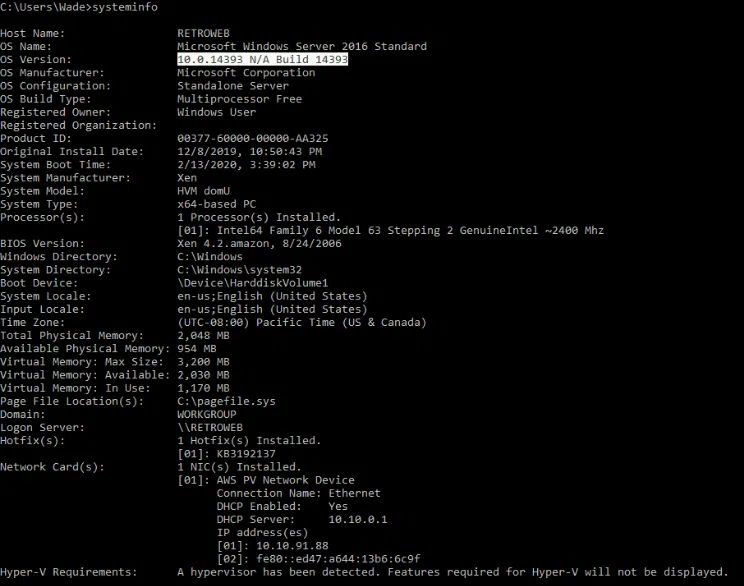

Build 14393:

Obtenemos nuestra shell como usuario administrator y nuestra flag root.txt.